AFDIK-Modell

Der Kulturprozess zur Verbesserung der Informationssicherheit von André Siegenthaler.

Das AFDIK-Modell ist ein von André Siegenthaler vorgeschlagener Kulturprozess zur Verbesserung der Informationssicherheit. Dieser Prozess wurde von ihm im Rahmen seiner Masterarbeit „Risikofaktor Mensch in der Digitalisierung“ (Siegenthaler, 2023) aufgrund der Diskussionen mit den Experten entwickelt.

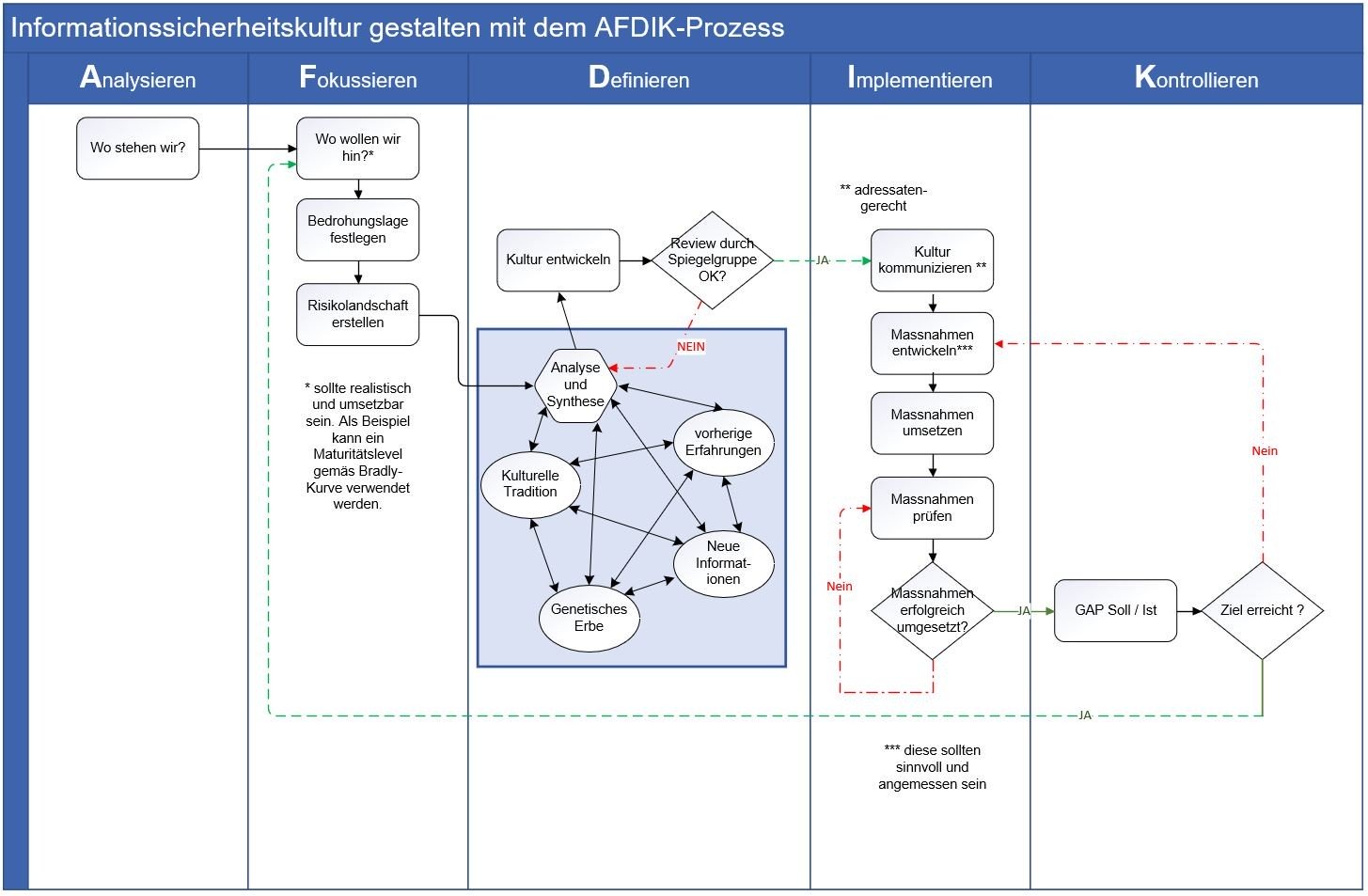

Für das AFDIK-Modell hat André den OODA-Loop auf fünf Phasen (Analysieren, Fokussieren, Definieren, Implementieren, Kontrollieren) erweitert und auf die Gestaltung der Informationssicherheitskultur umgebaut.

In diesem Artikel vertieft er das AFDIK-Modell und seine Überlegungen dazu über seine Masterarbeit hinaus. Abdruck mit freundlicher Genehmigung.

Warum braucht es eine Informationssicherheitskultur?

Als Teil der Unternehmenskultur regelt die Informationssicherheitskultur das Handeln in Bezug auf die Informationssicherheit und bestimmt das Wahrnehmen, das Denken und Fühlen. Sie wird durch das Management des Unternehmens beeinflusst und im optimalen Fall sogar entwickelt (Schlienger, 2013). „In einer sicherheitsbewussten Organisationskultur ist Informationssicherheit tief in den Köpfen und den Prozessen der Organisation verankert und wird somit automatisch gelebt“ (Tree Solution Consulting GmbH, 2021). Eine moderne Sicherheitskultur motiviert die Mitarbeitenden, ihr Verhalten zu beobachten und sichere Routinen einzuüben. Es genügt nicht, einfach nur reines Wissen zu vermitteln und Listen abzuhaken (SoSafe GmbH, 2022). Damit die erwünschten Verhaltensmuster gelebt werden, kann eine Informationssicherheitskultur als Teil der Unternehmenskultur aufgebaut werden. Diese muss gelebt und zusammen mit der Organisation und den Mitarbeitenden stetig weiterentwickelt werden (Krumay et al., 2020). Außerdem müssen die Verantwortlichkeiten klar definiert sein. Durch ein gemeinsames Verständnis entsteht ein positiver Normativdruck, was zu einem sicheren Umgang mit den IT-Mitteln führt und die Cybersicherheit im Unternehmen stärkt (Meier & Burda, 2020; Salentin & Strauss, 2020). Eine positive Informationssicherheitskultur wirkt sich nicht nur auf Menschen, sondern auch auf die Technik und Organisation aus. Eine auf Vertrauen basierende Kommunikation ist ein weiteres positives Merkmal (Schlienger, 2013).

Die International Atomic Energy Agency (IAEA) definierte 1991 die Sicherheitskultur als die Festlegung der Verantwortung innerhalb des Unternehmens und umfasst die geregelte Durchführung von Schulungen, den Aufbau eines sicherheitsförderlichen Belohnungs- und Sanktionssystems sowie die Definition und Kontrolle von Sicherheitspraktiken. Unabhängig von der Position des Mitarbeitenden wird eine hinterfragende Grundhaltung gefordert. Somit ist die Sicherheitskultur ein ganzheitliches Phänomen, das alle Mitarbeitenden, unabhängig von der Hierarchie, einbezieht (Badke-Schaub & Hofinger, 2008).

Heute setzen viele Unternehmen Maßnahmen zur Förderung der Informationssicherheitskultur in Form von Sicherheitsvorschriften ein, welche auch sozio-kulturelle Aspekte in die Informationssicherheitskultur einbinden. Diese werden häufig in Form von schriftlichen Weisungen erlassen und zielen auf rein organisatorische Aspekte (Schlienger, 2006). Dennoch sind sie ein wichtiges organisatorisches Element im Unternehmen. Es ist wichtig, dass das Management dies durch regelkonformes Verhalten vorlebt und somit eine Vorbildfunktion einnimmt (Krumay et al., 2020; Meier & Burda, 2020). Es wurde von der Wirtschaft erkannt, dass eine Überreglementierung in der Informationssicherheit, ohne das Verständnis bei den Mitarbeitern zu fördern, ein Problem ist. In Zukunft soll vermehrt auf Eigenverantwortung und Eigeninitiative im Bereich der Informationssicherheit gesetzt werden. Die positive Wirkung wird von den Verantwortlichen nicht bestritten. Die Informationssicherheitskultur muss systematisch verwaltet werden (Schlienger, 2006).

Untersuchungen zeigten, dass die CISOs in den Unternehmen Schwierigkeiten haben, mit den Mitarbeitenden in Kontakt zu treten. Das führt zu einem „Comply-or-Die“-Ansatz und hat zur Folge, dass das Thema Sicherheit erst sehr spät in den Projekten einbezogen wird. Man hat Angst, dass das Projekt ansonsten begraben wird (European Union Agency for Network and Information Security, 2018).

Trotz einer eingespielten und von oben unterstützenden Sicherheitskultur gibt es keinen absoluten Schutz. Ein Vorfall sollte nicht unter den Tisch gekehrt werden. Es kann jedem passieren, dass man auf eine Attacke hereinfällt, das sollte keine Schande sein (Bajwa et al., 2021).

Das AFDIK-Modell

Das AFDIK-Modell besteht aus den fünf Phasen Analysieren, Fokussieren, Definieren, Implementieren und Kontrollieren. Die Entwicklung einer Informationssicherheitskultur (ISK) ist nicht etwas, was von heute auf morgen geschieht. Es braucht viel Geduld, gute Maßnahmen und Personen, die hinter der Sache stehen und unterstützen. Diese Personen gehören nicht nur dem oberen Management an, sondern umfassen alle Ebenen und Bereiche des Unternehmens.

Eine ISK ist nicht etwas, das einmal gemacht wird und dann unverändert für die Ewigkeit besteht. Sie ist etwas Lebendiges, das sich mit dem Unternehmen, aber auch den Ansprüchen von innen und außen entwickelt. So sollte der komplette Prozess alle 4-6 Jahre zur Standortbestimmung durchlaufen werden. Die beiden Phasen Implementieren und Kontrollieren sollten mindestens jährlich durchlaufen werden, um zu prüfen, ob die Maßnahmen greifen oder ob man diese anpassen und ergänzen muss.

Abbildung 1: AFDIK-Modell (Siegenthaler, 2023)

Abbildung 1: AFDIK-Modell (Siegenthaler, 2023)

Analysieren

Die zentrale Frage in dieser Phase ist: „Wo stehen wir?“. Ist diese nicht geklärt, kann ich die nachfolgenden Schritte nicht entwickeln, und die gesamte aufgewendete Energie für die Entwicklung der ISK verpufft.

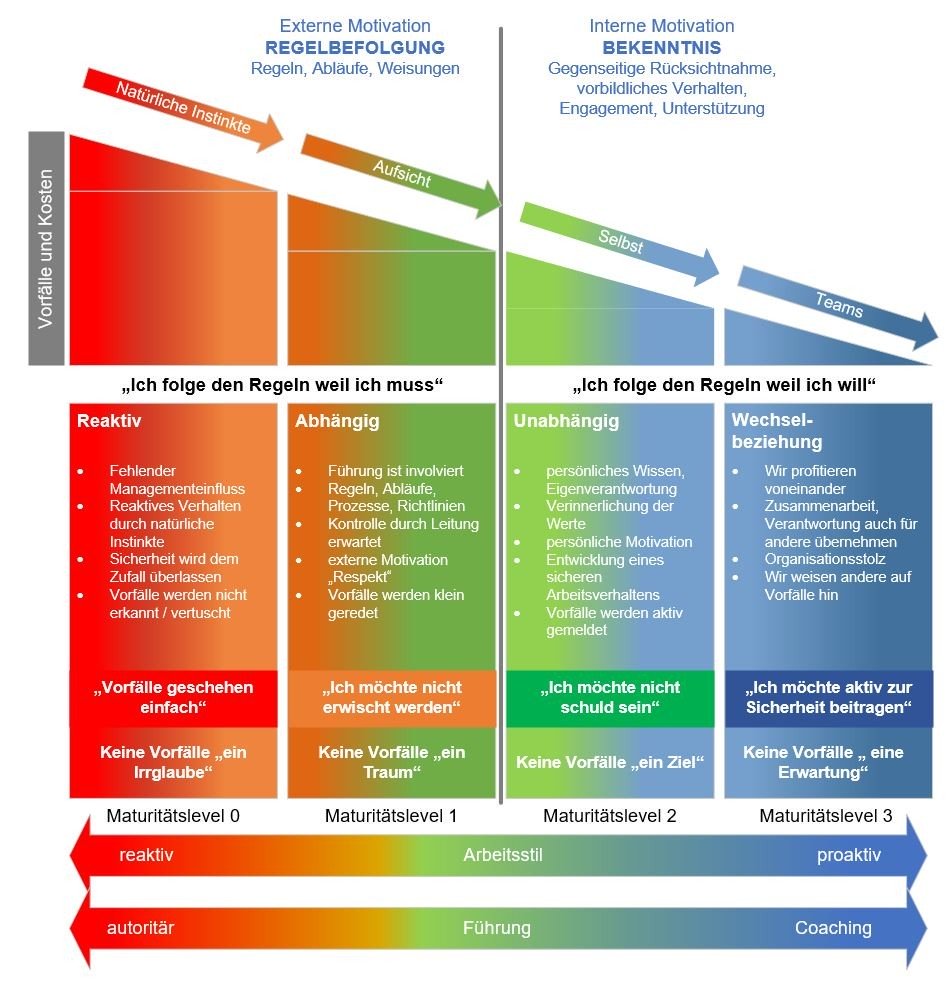

Ein Hilfsmittel, das man für diese Phase verwenden kann, ist die Bradley-Kurve, die auf die Bedürfnisse der IKS angepasst wurde. Ziel ist es, herauszufinden, in welchem Maturitätslevel wir uns befinden. Dies kann durch eine Mitarbeiterumfrage und gezielte Interviews erfolgen. So kann beispielsweise das Gesamtbild abgeholt, aber auch festgestellt werden, wo sich das obere Management sieht. Bereits so lassen sich für die nächsten Schritte wichtige Erkenntnisse sammeln, insbesondere in der adressatengerechten Kommunikation.

Abbildung 2: Angepasste Bradley-Kurve (Quelle: André Siegenthaler, eigene Darstellung in Anlehnung an (Emler, o. J.))

Abbildung 2: Angepasste Bradley-Kurve (Quelle: André Siegenthaler, eigene Darstellung in Anlehnung an (Emler, o. J.))

Fokussieren

Nachdem in der ersten Phase eine Standortbestimmung bezüglich der ISK erfolgte, geht es in der zweiten Phase um die Fokussierung auf das Ziel, also „Wo wollen wir hin?“ Dazu muss die für das Unternehmen relevante Bedrohungslage und die entsprechenden Risiken bekannt sein. Was hat das mit der Kulturentwicklung zu tun? Die Idee dahinter ist, herauszufinden, was genau benötigt wird. Denn was wir für eine ISK brauchen, hängt von den konkreten Bedrohungen und Risiken ab. So kann man sich auf die relevanten Themen fokussieren und beschäftigt sich nicht mit irrelevanten Themenbereichen.

Wo wollen wir hin?

Aufgrund der in der ersten Phase durchgeführten Analyse muss definiert werden, was wir erreichen wollen. Im Bezug auf die Bradley-Kurve könnte das sein, welche Maturitätsstufe wir erreichen wollen oder welche Teile davon. Es macht keinen Sinn, wenn wir auf Stufe 0 sind und in einem Zyklus auf Stufe 4 möchten. Dies würde die Mitarbeitenden überfordern, da es zu viele Veränderungen mit sich bringen und zu mehr Unruhe als Steigerung der Sicherheit führen würde. Ziel muss es sein, das Mindset der Mitarbeitenden auf den Weg der Informationssicherheit zu bringen. Sie sollen einfach von sich aus sicherheitsbewusst handeln, als wäre es immer so gewesen.

Bedrohungslage festlegen

Wenn die eigene Bedrohungslage nicht bereits bekannt ist, sollte diese erhoben werden. Die Bedrohungslage soll anhand von unterschiedlichen Quellen analysiert werden. Solche Quellen können das Bundesamt für Cybersicherheit, das deutsche BSI, Cybersicherheitsfirmen oder teilweise auch Branchenverbände (stellen entsprechende Übersichten zur Verfügung) sein. Wenn die Informationen vorliegen, sind die für das Unternehmen relevanten Bedrohungen festzulegen. Dabei können bei der Beurteilung die eigenen Vorfälle hinzugezogen werden. Das Augenmerk liegt auf den größten und eventuell den nicht unmittelbarsten Bedrohungen. Alle anderen Bedrohungen sind nicht zu berücksichtigen.

Risikolandschaft erstellen

Wenn die eigene Risikolandschaft nicht bereits bekannt ist, sollte diese erhoben werden. Um eine Risikolandschaft erstellen zu können, muss ich meine Schutzobjekte und deren Kritikalität kennen. Bei den Schutzobjekten kann einem die Unternehmensarchitektur helfen. Dazu muss diese als erstes gemäß ihrer Confidentiality (Vertraulichkeit), Integrity (Integrität) und Availability (Verfügbarkeit) eingestuft werden. Ist dies erfolgt, sind diese Schutzobjekte mit den oben aufgeführten Bedrohungen und weiteren Gefahren (BSI elementare Gefährdungen) nach ihrer Eintretenswahrscheinlichkeit und dem Schadensausmaß zu bewerten und in ein Risikoraster einzutragen. Wenn man schon so weit ist, kann man gleich mit den entsprechenden Risikoreduktionsmaßnahmen beginnen. Dies ist jedoch nicht Teil dieses Prozesses.

Definieren

In der nächsten Phase wird die Informationssicherheitskultur anhand von Informationen aus der Umweltanalyse und den Erkenntnissen aus der Phase „Fokussieren“ entwickelt. Diese wird durch eine Gruppe von Mitarbeitenden aus unterschiedlichen Bereichen und Hierarchiestufen gespiegelt. Wurde diese abgenommen, wird die ISK an die nächste Phase übergeben. Ansonsten geht man zurück in den Schritt „Umweltanalyse“ oder „Kultur entwickeln“.

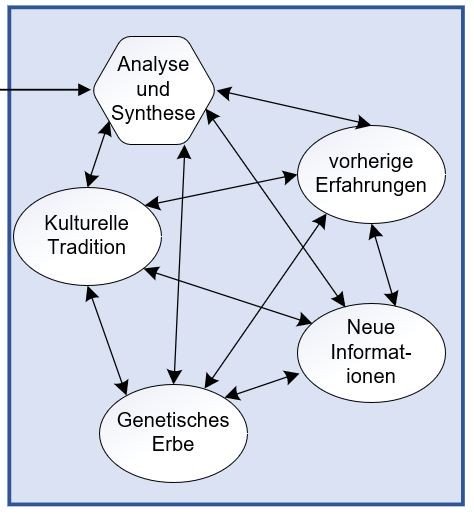

Umweltanalyse (Analyse und Synthese)

Unsere Fähigkeit, die Beobachtungen, die wir erhalten, zu analysieren, wird mit den Erkenntnissen der unten beschriebenen Aspekte synthetisiert. Dabei kommt es nicht darauf an, ob man ein KMU oder ein multinationaler Konzern ist. In jedem Unternehmen gibt es Personen mit unterschiedlichem genetischen Erbe, kulturellen Traditionen und gemachten Erfahrungen.

Dabei sind die folgenden Aspekte zu berücksichtigen, welche sich gegenseitig beeinflussen:

Abbildung 3: Umweltanalyse (Quelle: Wittorf, 2022)

Abbildung 3: Umweltanalyse (Quelle: Wittorf, 2022)

Genetisches Erbe

Gemäß evolutionspsychologischen Theorien ist die Adaptivität der Wahrnehmung das Resultat von stammesgeschichtlichen Anpassungen der Menschen an die Umwelt (Ansorge & Leder, 2017). Im Laufe der Evolution haben sich die Systeme und die Umwelt unterschiedlich verändert. Dies führt zu Spannungen im System, da dieses auf einfachen Grundoperationen aufbaut (Berghaus, 2011). Der genetische Code des Menschen muss sich stetig den veränderten Bedingungen anpassen und bestimmt teilweise sein Verhalten (Ellebracht et al., 2018; Jäncke, 2021). Evolutionsbiologisch ist es von Bedeutung, dass wir anhand von Mustern Gefahren erkennen. Für das Gehirn ist bis heute die Mustererkennung einer der grundlegendsten Mechanismen der Wahrnehmung (Glaser, 2019; Kahneman, 2014; Medilex.de, 2021). Jäncke (2021) stellte fest, dass für den heutigen Menschen die enorme Flut an Informationen zur Überlastung des Entscheidungssystems führt. Dabei ist es wichtig, dass wir störende und ablenkende Informationen ausblenden können. Uns fehlen dazu die notwendigen genetischen Programme, um aktuelle und zukünftige Herausforderungen zu meistern.

Heute ist die Stressreaktion kein Kampf-Flucht-Reflex mehr, sondern ein Grundmechanismus des Lernens. Tritt eine unvorhergesehene Situation auf, reagiert der Körper wie in der Steinzeit. Wurde eine Lösung gefunden, beruhigt sich das System wieder und aus Angst wird Zuversicht (EU-Stress). Jedoch führt Dauerstress dazu, dass sich Verschaltungen im Gehirn zurückbilden. Dadurch wird das Lösungssystem destabilisiert (Ellebracht et al., 2018).

Die Integration in eine Gruppe (IN-Group) ist von zentraler Bedeutung für den Menschen; die Zugehörigkeit wird aufrechterhalten, sodass Kritik vermieden wird. Die Zugehörigkeit fördert die Attraktivität und somit die grundlegenden Motivatoren Status und Beliebtheit (Buss, 1991).

Kulturelle Tradition

Die Zugehörigkeit einer Kultur ist der stärkste Einflussfaktor auf den Menschen. Mitglieder einer Kultur teilen Einstellungen, Normen und Werte, denen sie seit der Kindheit ausgesetzt waren und dadurch geprägt wurden (Pfab, 2020; Rauthmann, 2017; Spiess, 2005). Kulturstandards sind die Form der Handlung, wonach die Mehrzahl einer Kulturgruppe denkt und handelt (Spiess, 2005). Der Mensch bleibt mehr oder weniger unter dem Einfluss seines Kulturraums, dem er sich eingeschlossen fühlt (Yousefi, 2016).

Menschen sind keine passiven Empfänger kultureller Einflüsse, sondern agieren mit Eigeninteresse. Die psychologischen Mechanismen veranlassen uns dazu, selektiv auf anpassungsrelevante Dimensionen von Umwelteinflüssen zu reagieren. Dies hat einen Einfluss auf die eigene soziale Gruppe und die Kultur (Buss, 1991). Westliche Kulturen tendieren, im Gegensatz zu nichtwestlichen Kulturen, zur Überschätzung des Faktors der Person. Dies liegt daran, dass westliche Kulturangehörige individualistisch erzogen sind und sich gewohnt sind, sich selbst in den Kontext persönlicher Ziele und Vorlieben zu betrachten (Garms-Homolová, 2021; Pfab, 2020). Unsere europäisch-westliche Gesellschaft ist geprägt von einem großen Handlungsspielraum des Einzelnen (Pfab, 2020).

Jeder hat andere Werte, die für jeden unterschiedlich wichtig sind. In den Kulturmodellen gibt es verschiedene Zusammenhänge der Wertekategorien (Genkova, 2019). Schwartz (2012) hat diese in sechs Hauptmerkmale eingeteilt:

- Werte sind Überzeugungen, die untrennbar mit Affekten verbunden sind.

- Werte beziehen sich auf wünschenswerte Ziele, die zum Handeln motivieren.

- Werte gehen über spezifische Handlungen und Situationen hinaus.

- Werte dienen als Maßstäbe oder Kriterien.

- Werte sind nach Wichtigkeit relativ zueinander geordnet.

- Die relative Bedeutung mehrerer Werte leitet das Handeln.

Vorherige Erfahrungen

Jeder Mensch hat unterschiedliche positive und negative Erfahrungen gemacht. Es wird vielleicht nicht die erste Kulturinitiative sein, die man durchläuft, und man hat daraus seine Schlüsse gezogen. Diese Erfahrungen können nicht systematisch bei allen Mitarbeitenden abgefragt werden. Trotzdem sollte man diesen Aspekt bei der Erstellung der ISK berücksichtigen. Dazu können auch andere Firmenumfragen hinzugezogen werden oder Erfahrungen aus anderen Initiativen oder Vorhaben.

Neue Informationen

Durch die Beobachtungen unserer Umwelt werden stetig neue Informationen aufgenommen. Das Ganze wird unbewusst auf Basis der genetischen und kulturellen Prägung analysiert. Das wirkt sich am Ende wieder auf die Entscheidungen und Handlungen des Menschen aus.

Neue Informationen können aber auch durch bewusste Prägung im Rahmen von Schulungen und Umsetzungen erfolgen.

Kultur entwickeln

Liegen die Ergebnisse der Umwelt-, Risikoanalyse und die Bedrohungslage vor, kann gestützt auf dem definierten Zielbild die ISK entwickelt werden. Dabei soll das Ziel erkennbar und durch einfache und unmissverständliche Leitsätze definiert werden. Es sollte auf Abkürzungen und zu komplizierte Fachbegriffe verzichtet werden, denn es muss für alle verständlich sein. Es kann eventuell auch von Vorteil sein, das Ganze mit einer Visualisierung zu untermalen.

Review durch Spiegelgruppe

Liegt die ISK in einer ersten Version vor, soll diese durch eine Spiegelgruppe geprüft werden. Die Rückmeldungen der einzelnen Mitglieder sollten im Gremium diskutiert werden, um Unklarheiten ausschließen zu können. Bei der Spiegelgruppe ist es wichtig, dass sie das Unternehmen widerspiegelt und sich aus der Führungsebene und den Mitarbeitenden zusammensetzt. Die Teilnahme an einer Spiegelgruppe sollte freiwillig sein (Berenbold et al., 2021).

Ein wichtiger Punkt ist, dass die Zusammensetzung der Mitarbeitenden der Spiegelgruppe aus Personen besteht, die nahe am Thema sind, aber auch aus anderen, die weit weg vom Thema sind.

Die Idee hinter der Spiegelgruppe ist es, eine breite Akzeptanz zu schaffen und erste Botschafter für die ISK zu gewinnen. Es soll nicht der Anschein erweckt werden, dass das Management oder irgendein Berater dies erstellt hat „und die haben sowieso keine Ahnung, was läuft“.

Wird die ISK von der Spiegelgruppe nicht abgenommen, geht es zurück zur „Umweltanalyse“, um die Rückmeldungen zu reflektieren und im Schritt „Kultur entwickeln“ die ISK anzupassen. Der Prozess läuft so lange, bis die ISK abgenommen wurde.

Sollte es zu keinem Abschluss kommen, muss durch einen Mehrheitsentscheid entschieden werden, wie relevant die eingebrachten problematischen Punkte sind.

Implementieren

Um die Informationssicherheitskultur im Unternehmen zu implementieren, muss diese in geeigneter Form kommuniziert werden. Ebenfalls müssen Maßnahmen entwickelt, umgesetzt und geprüft werden. Es geht nicht darum, kurzfristiges Handeln zu beeinflussen, sondern um das Mindset der Mitarbeitenden zu verändern und ein langfristig sicherheitsbewusstes Handeln zu etablieren.

Kultur kommunizieren

Liegt die ISK vor, muss diese jetzt unter die Leute gebracht werden. Das sollte nicht zwingend einfach mit einer E-Mail oder einer riesigen Massenversammlung erfolgen. Aus meiner Sicht ist es für das Gelingen der ISK relevant, wenn man mit der Kommunikation etwas FOMO auslösen kann und die Mitarbeitenden ein Teil davon sein können. Dafür können Events durchgeführt werden, bei denen die verschiedenen Elemente der Kultur an einzelnen Posten vorgestellt und Fragen gestellt werden. Liegt noch keine Visualisierung vor, kann an dieser eine gemeinsame Visualisierung erschaffen werden. Somit wird das Wir-Gefühl gestärkt.

Maßnahmen entwickeln

Parallel zu „Kultur kommunizieren“ müssen Maßnahmen entwickelt werden, welche die Umsetzung und Festigung der ISK unterstützen. Optimalerweise liegen bereits erste Maßnahmen vor, wenn der Event für die Kommunikation der Kultur vorliegt. Wobei der Event bereits eine der ersten Maßnahmen ist.

Um Erfolge aufzeigen zu können, ist es von Vorteil, die Maßnahmen so aufzubauen, dass diese in realisierbaren Einheiten umgesetzt werden können. Damit die ISK ganzheitlich umgesetzt werden kann, braucht es technische, organisatorische, kulturelle und personelle Maßnahmen. Ist der Inhalt definiert, ist das Zieldatum zu bestimmen. Dieses sollte so gesetzt werden, dass es realistisch ist, aber auch nicht so weit weg, dass man es aus den Augen verliert.

Damit zu einem späteren Zeitpunkt der Erfolg der Maßnahmen gemessen werden kann, sind entsprechende Messwerte zu definieren.

Maßnahmen umsetzen

Jetzt kommt die Knochenarbeit, die einen langen Atem braucht. Hat man es geschafft, in der Kommunikation „FOMO“ zu entfachen, sind die Mitarbeitenden hungrig nach Neuigkeiten aus dem ISK, resp. man möchte etwas machen, um es positiv zu beeinflussen. Wichtig ist, dass man nicht mit unzähligen Maßnahmen gleichzeitig loslegt und so die Leute überfordert. Dasselbe gilt auch für technische Maßnahmen. Die Leute müssen Zeit finden, die Maßnahmen in ihrer Arbeit umzusetzen und sie zu verinnerlichen. Wenn man mit einem großen Maßnahmenpaket loslegt, kann es dazu führen, dass die Leute in eine Abwehrhaltung übergehen und so den Erfolg gefährden.

Maßnahmen prüfen

Ein wichtiger Punkt ist, die Umsetzung der Maßnahmen periodisch (mind. einmal jährlich) zu prüfen. Dabei sollen folgende Punkte geprüft werden:

- Status der Umsetzung der Maßnahmen. Ist man im Zeitplan? Wurden in der Umsetzung Maßnahmen vergessen? Evtl. müssen nochmals Kampagnen angestoßen werden.

- Wurden die definierten Messwerte erreicht?

- Bestanden Hindernisse bei der Umsetzung?

Optimalerweise führt man den Stand oder die Problemstellung bei der Umsetzung fortlaufend nach. Damit besteht immer eine Übersicht.

Maßnahmen erfolgreich umgesetzt?

Anschließend an den Schritt „Maßnahmen prüfen“ kann entschieden werden, ob die Maßnahmen erfolgreich umgesetzt wurden.

Wurde die Maßnahme nicht erfolgreich umgesetzt, springt man auf „Maßnahme prüfen“ zurück und wartet etwas länger ab. Denn es kann sein, dass je nach Maßnahmen erst später ein Erfolg messbar ist.

Kontrollieren

In der letzten Phase „Kontrollieren“ wird das Soll mit dem Ist verglichen und überprüft, ob man die gesetzten Ziele erreicht hat. Die Phase „Kontrollieren“ sollte alle 2-3 Jahre erfolgen.

GAP Soll / Ist

Im Rahmen der GAP-Analyse sollte nochmals mit einer Befragung der aktuelle Stand der Informationssicherheit abgefragt und mit der Bradly-Kurve aus der Phase „Analysieren“ verglichen werden. Ein zusätzlicher Hinweis kann auch der Umsetzungsstand der Maßnahmen geben.

Ziel erreicht?

Liegen die Ergebnisse der GAP-Analyse vor, wird entschieden, ob das Ziel erreicht wurde. Ist das Ziel nicht erreicht, geht es zurück in den Schritt „Maßnahmen entwickeln“. Da es eventuell zusätzliche Maßnahmen oder eine Anpassung der Maßnahmen braucht.

Wann ein Ziel erreicht ist, muss die verantwortliche Person bzw. das Gremium entscheiden. Entweder geht man erst weiter, wenn man das Ziel vollständig erreicht hat. Dies kann jedoch dazu führen, dass man in einem ewigen Zyklus gefangen bleibt und nicht weiterkommt. Es kann auch hilfreich sein, zu sagen, dass das Ziel zu 80 % erreicht wurde. Auf diese Weise kann man in einen neuen Zyklus starten und die ISK weiterentwickeln. Maßnahmen können auch in einen neuen Zyklus weiterverfolgt werden. Ist dies der Fall, geht man wieder zurück auf den Schritt „Wo wollen wir hin?“ und der Zyklus beginnt von vorne.

Quellenverzeichnis

- Ansorge, U., & Leder, H. (2017). Wahrnehmung und Aufmerksamkeit (J. Kriz (Hrsg.)). Springer. https://doi.org/10.1007/978-3-658-12912-5

- Badke-Schaub, P., & Hofinger, G. (2008). Human-Factors-Training - Psychologie sicheren Handelns in Risikobranchen. In K. Lauche (Hrsg.), Human Factors. Springer. https://doi.org/10.1007/978-3-642-19886-1_18

- Bajwa, N. ul H., Langer, M., & König, C. J. (2021). Arbeits- und Organisationspsychologie im 21. Jahrhundert (M. Langer (Hrsg.)). Springer.

- Berenbold, S., Dilchert, B., Sippel, B., & Backes, J.-O. (2021). Erfolgsfaktor starke Unternehmenskultur. Pflegezeitschrift, 74(1–2), 10–13. https://doi.org/10.1007/s41906-020-0969-3

- Berghaus, M. (2011). Luhmann leicht gemacht - Eine Einführung in die Systemtheorie. UTB.

- Buss, D. M. (1991). Evolutionary Personality Psychology. Annual Review of Psychology, 42(1), 459–491. https://doi.org/10.1146/annurev.ps.42.020191.002331

- Ellebracht, H., Lenz, G., Osterhold, G., & Geiseler, L. (2018). Systemische Organisations- und Unternehmensberatung. Springer Gabler. https://doi.org/10.1007/978-3-8349-8179-0

- Emler, J. (o. J.). Bradley-Kurve. Abgerufen am 29. Juli 2023, von https://www.system-bahn.net/aktuell/kultur-der-arbeitssicherheit-im-personenverkehr/attachment/emler_1_jerome_emler/

- European Union Agency for Network and Information Security. (2018). Behavioural Aspects of Cybersecurity Culture. In European Union Agency for Network and Information Security (Nummer Dezember). https://doi.org/10.2824/324042

- Garms-Homolová, V. (2021). Sozialpsychologie, das Selbst und die Verarbeitung über der Informations- Mitmenschen. Springer. https://doi.org/10.1007/978-3-662-62922-2_2

- Genkova, P. (2019). Interkulturelle Wirtschaftspsychologie. Springer. https://doi.org/10.1007/978-3-662-58447-7_3

- Glaser, C. (2019). Risiko im Management - 100 Fehler, Irrtümer, Verzerrungen und wie man sie vermeidet. Springer Gabler. https://doi.org/10.1007/978-3-658-25835-1

- Jäncke, L. (2021). Von der Steinzeit ins Internet - Der analoge Mensch in der digitalen Welt. HOGREFE. https://doi.org/http://doi.org/10.1024/86150-000

- Kahneman, D. (2014). Schnelles Denken, langsames Denken. Pantheon.

- Krumay, B., Koch, S., & Winkler, M. (2020). Einhaltung von Informationssicherheitsvorschriften durch MitarbeiterInnen: Faktoren und Maßnahmen [Universität Linz, Österreich]. https://doi.org/10.30844/wi_2020_l3

- Medilex.de. (2021). Selektive Wahrnehmung - Funktion, Aufgabe & Krankheiten. Medilex. https://medlexi.de/Selektive_Wahrnehmung

- Meier, D. A., & Burda, D. (2020). Cybersicherheit als Führungsaufgabe in Schweizer KMU. Digitale Transformation und Unternehmensführung, 5, 83–104. https://doi.org/10.1007/978-3-658-26960-9_5

- Pfab, A. (2020). Ich und die Anderen - Der Einfluss von Selbst- und Fremdbildern auf den beruflichen Alltag. Springer Nature.

- Rauthmann, J. F. (2017). Persönlichkeitspsychologie - Paradigmen, Strömungen, Theorien. Springer.

- Salentin, K., & Strauss, S. (2020). Informationssicherheit an der Universität Bielefeld: Ergebnisse einer Umfrage unter Bediensteten. Universität Bielefeld, Institut für interdisziplinäre Konflikt- und Gewaltforschung und Forschungsinstitut für Kognition und Robotik.

- Schlienger, Th. (2006). Einfluss von Mitarbeitenden auf die Informationssicherheit. Fachzeitschrift und Verbandsinformationen von Electrosuisse, VSE, 27–31.

- Schlienger, Th. (2013). Informationssicherheitskultur - Der Faktor Mensch: wichtiger Sicherheitspartner in einer zunehmend mobilen Welt.

- Schwartz, S. H. (2012). An Overview of the Schwartz Theory of Basic Values. Online Readings in Psychology and Culture, 2(1), 1–20. https://doi.org/10.9707/2307-0919.1116

- Siegenthaler, A. (2023). Faktor Mensch als Risikofaktor in der Digitalisierung. Kalaidos Fachhochschule Schweiz.

- SoSafe GmbH. (2022). Human Risk Review 2022: Eine Analyse der europäischen Cyber-Bedrohungslage.

- Spiess, E. (2005). Wirtschaftspsychologie: Rahmenmodell, Konzepte, Anwendungsfelder (A. Mohr (Hrsg.)). R.Oldenbourg Verlag.

- Tree Solution Consulting GmbH. (2021). Was sind die Unterschiede zwischen Informationssicherheit, Informationssicherheitskultur und Security Awareness? https://www.treesolution.com/news/unterschiede-informationssicherheit-informationssicherheitskultur-security-awareness

- Wittorf, B. (2022). OODA-LOOP - Die Strategie von John Boyd. https://ooda.de/

- Yousefi, H. R. (2016). Kampfplätze des Denkens - Praxis der interkulturellen Kommunikation. UVK Verlag.

Hast du eine Frage? Schreib Ben.